Met X2GO kan je van vanaf elke computer verbinding maken met jouw computer. Het enige dat je eigenlijk nodig hebt is een SSH-verbinding die X11-forwarding ondersteund, en de X2GO client, wel kan je een daemon op de “server” computer installeren die de sessies achteraf opruimd, wat anders niet gebeurd.

Deze tutorial gaat er van uit dat je zelf verantwoordelijkheid neemt over het goed instellen van een firewall, en de beveiliging van de ssh-server.

Installatie

SSH server

Eerst moet je een SSH-server instellen. Als dit al gedaan is dan kan je deze stap overslaan. Met het volgende commando kan je de openssh-server installeren:

sudo apt install openssh-server -y Zodra dit gedaan is, zou je op een andere computer in een terminal (of cmd-venster op windows) een ssh verbinding kunnen starten.

ssh gebruikersnaam@ip-van-computerAls dat lukt kan je uitloggen met logout.

X2GO daemon

De Daemon installeer je op de HOST computer.

De installatie van de X2GO daemon hangt een beetje af van je linux-distributie. Ik ga de stappen voor Debian volgen, als je en andere distributie gebruikt kan je hier jouw instructies vinden.

Eerst moet je het X2GO repository toevoegen. Dat doe je met de volgende stappen. Deze stappen voer je uit als root:

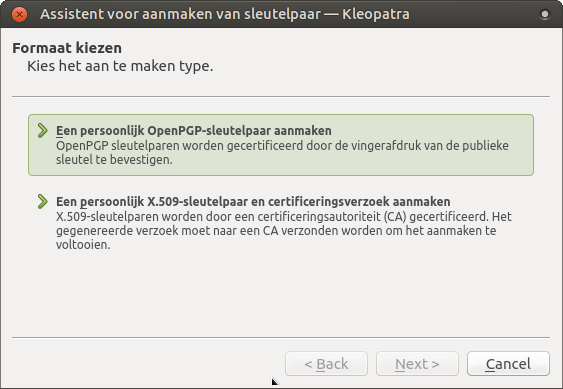

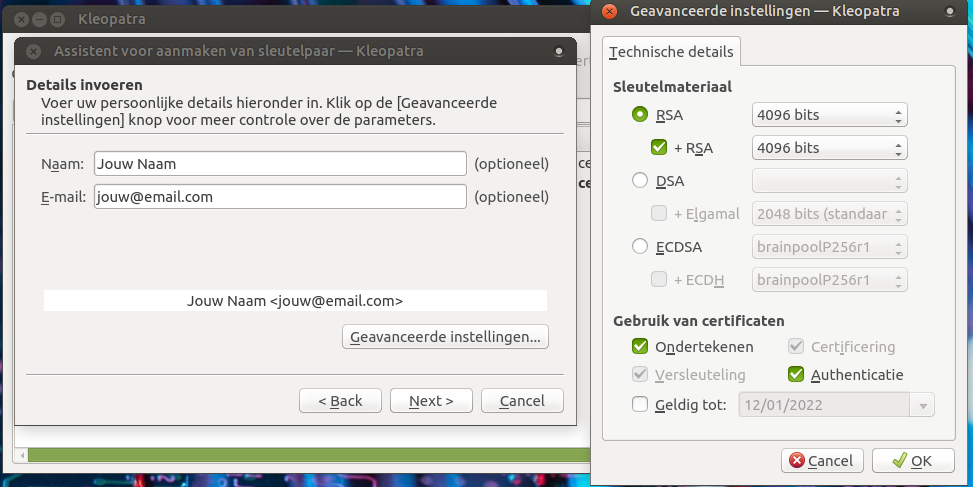

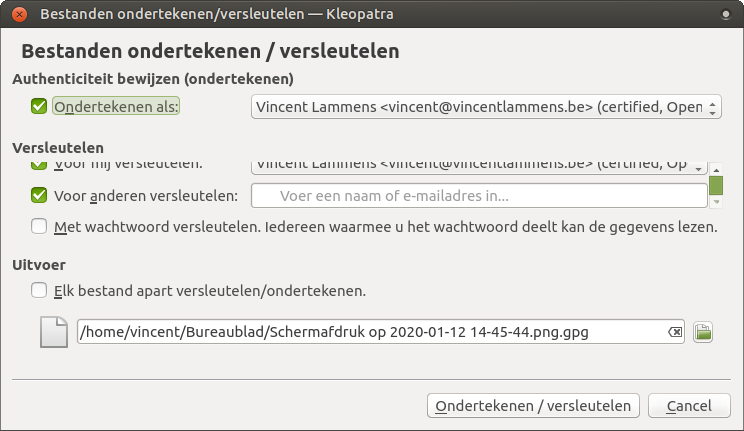

De ondertekeningssleutel toevoegen:

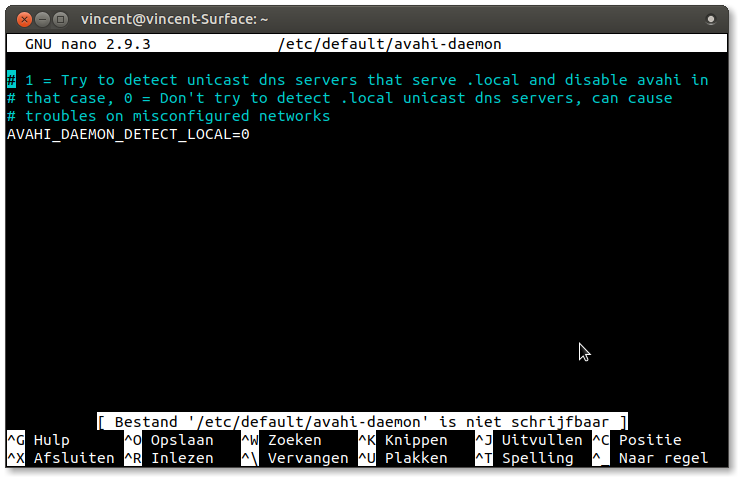

apt-key adv --recv-keys --keyserver keys.gnupg.net E1F958385BFE2B6EOpen nu in een textverwerker als nano of emacs het bestand /etc/apt/sources.list.d/x2go.list en voeg daar volgende inhoud aan toe:

# X2Go Repository (release builds)

deb http://packages.x2go.org/debian buster extras main

# X2Go Repository (sources of release builds)

deb-src http://packages.x2go.org/debian buster extras main

# X2Go Repository (Saimaa ESR builds)

#deb http://packages.x2go.org/debian buster extras saimaa

# X2Go Repository (sources of Saimaa ESR builds)

#deb-src http://packages.x2go.org/debian buster extras saimaa

# X2Go Repository (nightly builds)

#deb http://packages.x2go.org/debian buster extras heuler

# X2Go Repository (sources of nightly builds)

#deb-src http://packages.x2go.org/debian buster extras heulerDaarna kan je de installatie uitvoeren met

sudo apt-get install x2goserver x2goserver-xsessionX2GO Client

Net zoals de installatie voor de X2GO daemon, hangt de installatie hiervan af van je OS/distributie. Ik gebruik hier de stappen voor Ubuntu, de stappen voor andere distributies of voor windows vind je hier

Je kan de X2GO client installeren met het volgende:

apt-get install x2goclientX2Go Gebruiken

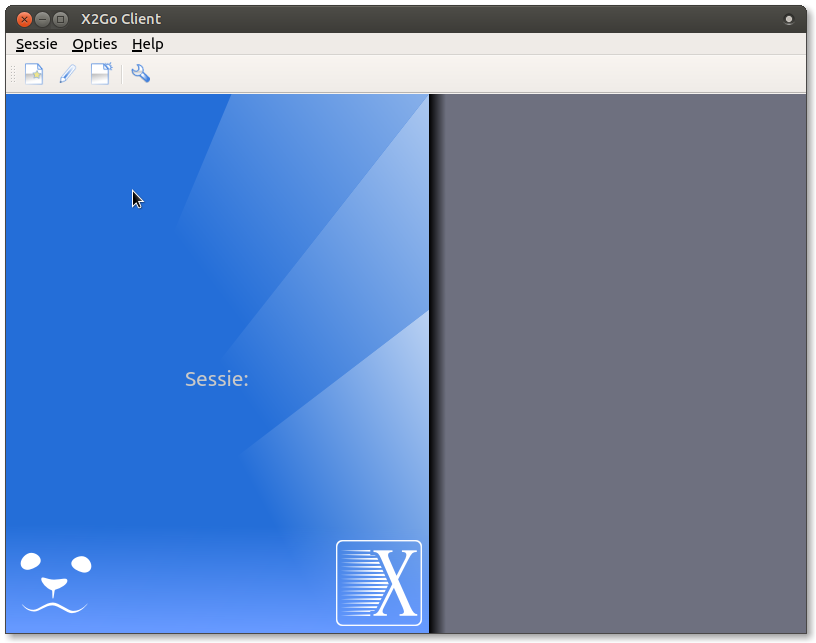

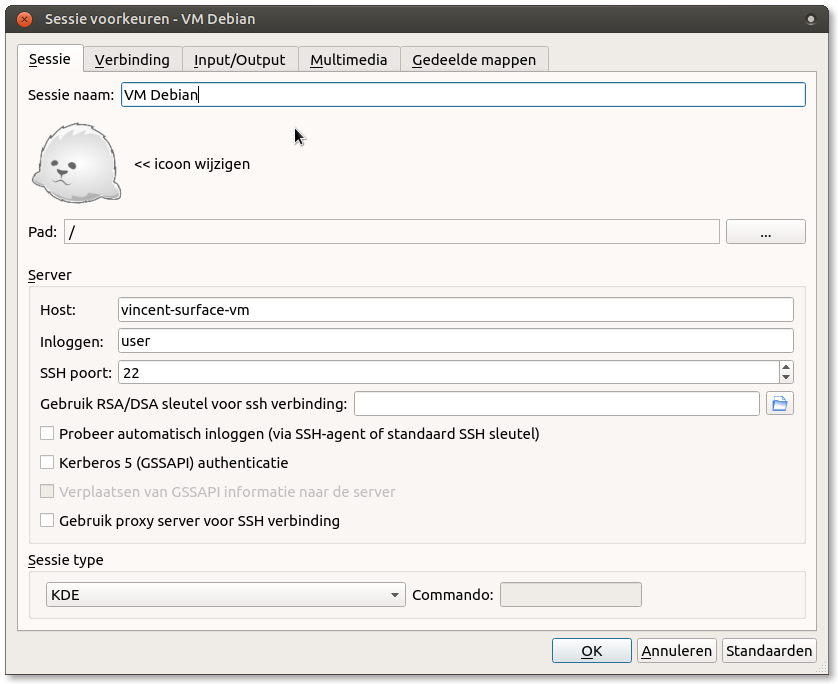

Als je de X2Go client start, zal je een scherm zoals hieronder staat te zien krijgen. als je in de menubalk op “sessie” > “nieuwe sessie” klikt, kan je een nieuwe sessie aanmaken.

Ik maak gebruik van een virtuele machine, vandaar de naam, maar de instellingen zoals de host etc moet je natuurlijk aanpassen naar wat voor jou de juiste gegevens zijn (bv het IP van jouw computer)

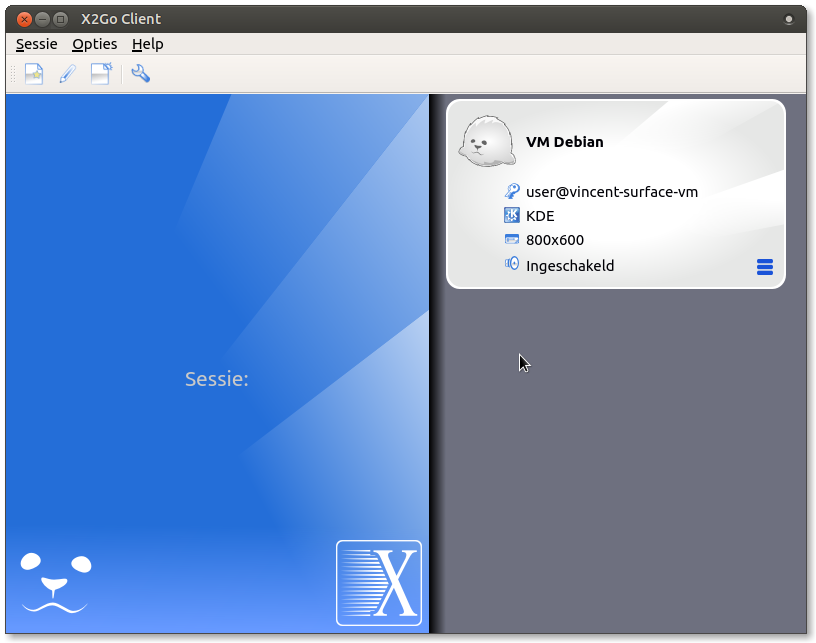

Zodra alles goed staat, zal je een vak zien aan de rechterkan van het scherm, met de naam van de sessie, en wat informatie. Als je hier dubbel op klikt kan je verbinding maken.

Zo, nu kan je van overal verbinding maken met jouw eigen computer via een ssh-verbinding.