Ik ben bezig aan een nieuwe site, ik zal langzaamerhand alle posts omzetten van de oude site naar deze. Ik heb besloten om (terug) wordpress te gebruiken, aangezien ik het eenvoudiger wil maken om dingen te posten.

Categorie archieven: Geen categorie

Pelikaanbeeldje

Afbeelding

Nieuwe PGP key

Status

Ik heb een nieuwe PGP key, je kan hem vinden op deze pagina. De vingerafdruk van mijn PGP key is B31DADA916D501F1

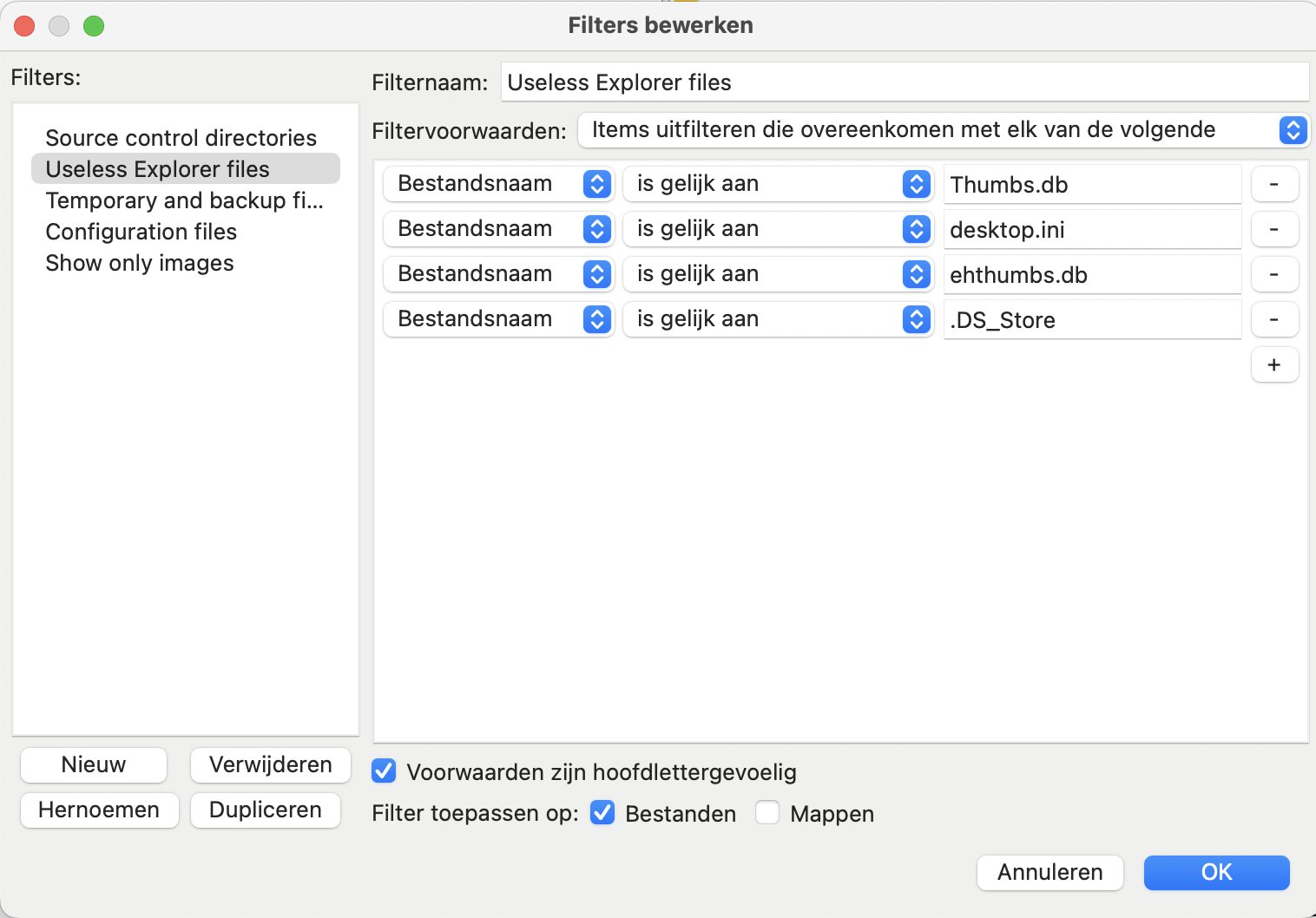

Filezilla has Directory filters

Today I discovered filezilla has a feature “directory list filters” to exclude certain directories/files: (View > Directory list filters (cmd+I on macos)). You can use this to exclude files like .git, or .DS_Store (you have to add .DS_Store)

I’m using filezilla since the dawn of time, yet I only discovered this now.

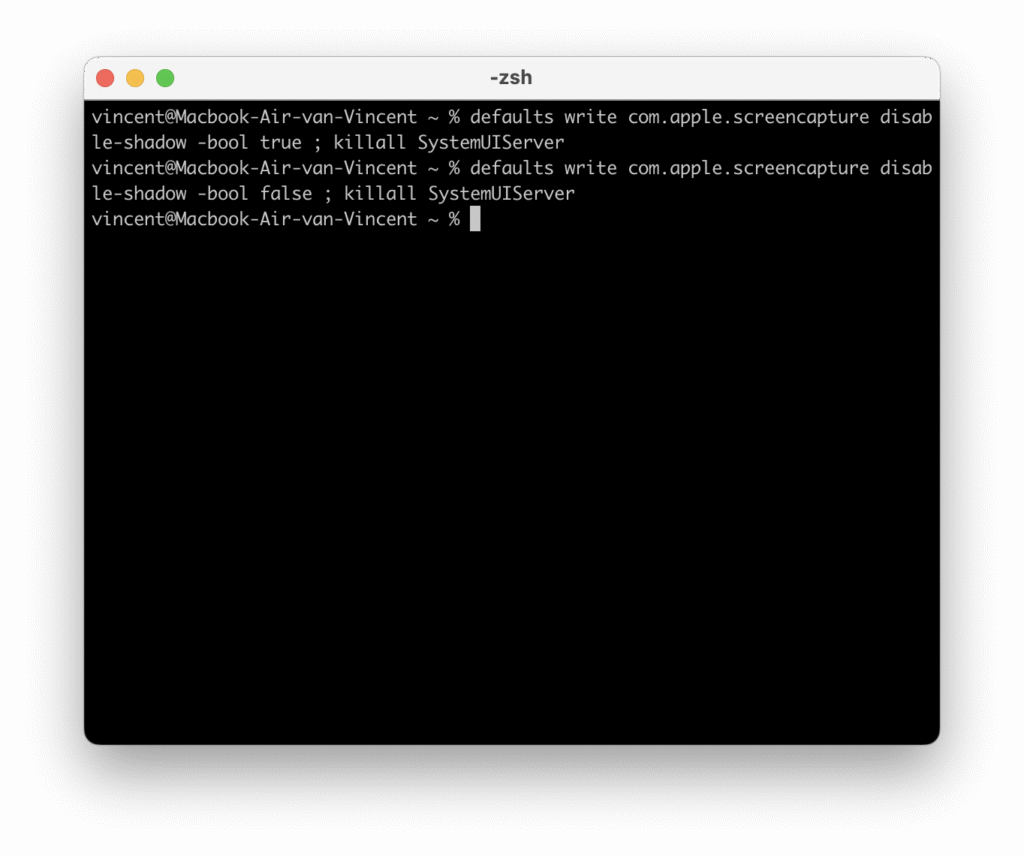

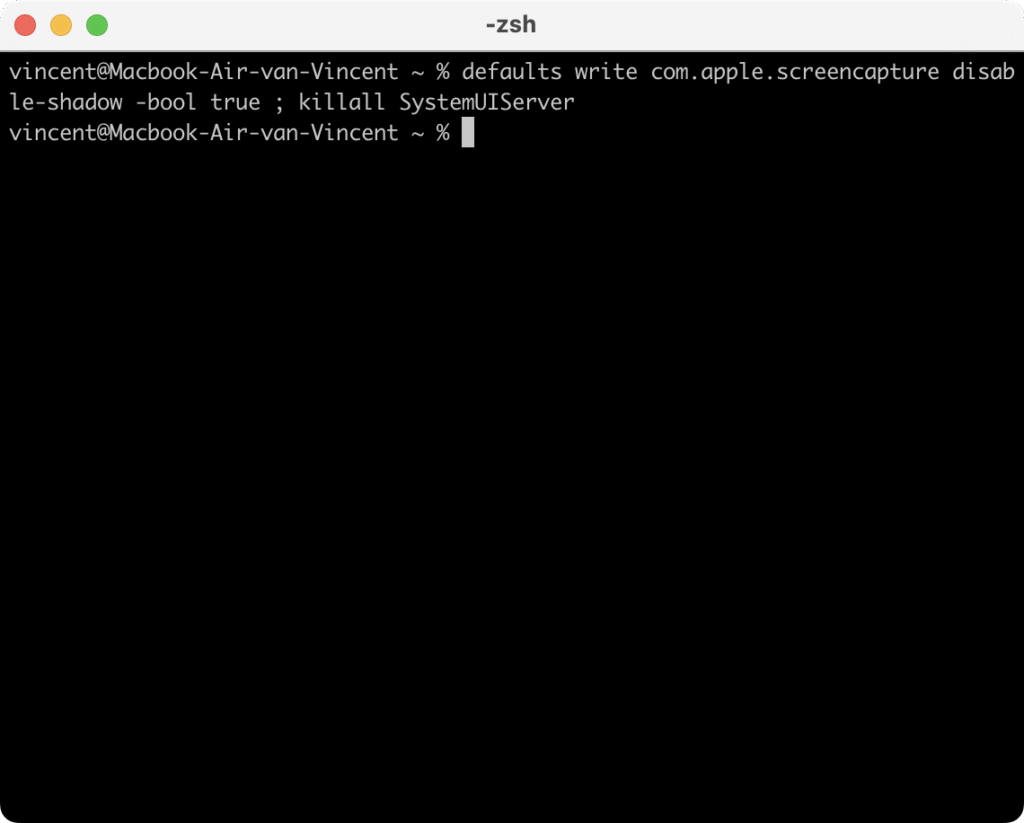

Schaduw verwijderen van MacOS schermafbeeldingen

Bij het maken van een schermafdruk van een venster in macos is er standaard een schaduw aanwezig. Dit vind ik best iritant. Gelukkig kan je deze eenvoudig uitzetten

#disable defaults write com.apple.screencapture disable-shadow -bool true ; killall SystemUIServer #enable defaults write com.apple.screencapture disable-shadow -bool false ; killall SystemUIServer

- Macos schermafdruk met schaduw

- Macos schermafdruk zonder schaduw

App defaults

Gebaseerd op aflevering 97 van Hemisphericviews, hier zijn mijn “app defaults”

Update: 2025-10-02

- Mail client: Thunderbird

- Mail server: Fastmail

- notes: Een DokuWiki instance

- photo management: Synology photo’s

- Calendar: Thunderbird

- cloud storage: Een Synology Nas

- RSS: Momenteel niets …

- Browser: Firefox

- Chat: IRC, Matrix, Discord

- Office Suite: Libre office

- Budgetting: A libre office sheet

- Music: Spotify

- Podcasts: Spotify

Weersvoorspellings API

Bekijk deze pagina voor info over de API

Update 2024: Deze API bestaat niet meer

Prettige kerst, Unix Style.

better !pout !cry

better watchout

lpr why

santa claus < north pole >town

cat /etc/passwd > list

ncheck list

ncheck list

cat list | grep naughty >nogiftlist

cat list | grep nice >giftlist

santa claus < north pole >town

who | grep sleeping

who | grep awake

who | egrep 'bad|good'

for (goodness sake) {

be good

}

# by Frank Carey, AT&T Bell labs, 1985.

Jederu cloud review

Ongeveer een week geleden kondigde een kennis van me aan dat hij een cloud-service ging starten, welke gericht was op hobbyisten. Ik mocht het dan ook al wat eerder uit proberen, dus leek het mij een goed idee om hem wat te steunen met een review.

Containers als vps

Jederu’s cloud service is een dienst die docker-containers als een vps aanbied, dit is zeer gunstig, omdat ze ervoor zorgen dat je snel aan de slag kan met je idee. Ook krijg je enkel de poorten die je nodig hebt, met poort 22 voor ssh er standaard bij. Dit maakt het out-of-the-box wat veiliger (je hoeft geen firewall te installeren), maar heeft wel een nadeel: poorten worden gemapt aan een random poort op de host-server. Hiervoor is er wel een proxy-dienst inbegrepen, waardoor je hier eigenlijk minimale last van ondervind.

De performance

De performance op de kleinste container is beperkt tot 0.25 cpu, en 256mb ram. Dit lijkt weinig, maar is ruim voldoende aangezien het gaat om docker container. Ik ondervond ook geen echte slowdowns bij het installeren van een LAMP stack.

De images.

Op het moment van testen waren er 3 images: Ubuntu 18.04, Debian 10 en een NodeJS image, al is Jens er wel bezig aan images zoals een LAMP server. Op de Ubuntu/Debian images kan je uiteraard installeren wat je wilt.

Conclusie

Als je opzoek bent voor een hobby-servertje, Ideaal voor het hosten van een kleine website of wat software-bots. Ik raad het je zeker aan omdat bijna alle features die door mij en andere gebruikers gevraagd zijn geïmplementeerd worden, of op de planning staan om erin te komen.

Zijn wachtwoorden verleden tijd

Een goed en veilig wachtwoord is belangerijk, zeker in tijden dat al onze activiteiten digitaal zijn, maar is een wachtwoord wel veilig genoeg, met toepassingen zoals 2fa, vingerafdrukken, gezichtsherkennig in bijna elk toestel.

Ideaal heb je om jezelf de authenticeren 3 componenten:

- Iets dat je weet (bv een wachtwoord)

- Iets dat je hebt (bv een hardware-sleutel)

- Iets dat je bent (bv je vingerafdruk)

Nu is slechts 1 van deze componenten nodig hebben niet veilig genoeg. Je hebt best alle 3, of minstens 2 van deze componenten nodig, want een wachtwoord kan gekraakt worden, een hardware sleutel kan gestolen worden, en je vingerafdruk kan tegenwoordig ook al zeer eenvoudig gestolen worden.

Een goed wachtwoord

Alles begint met een goed wachtwoord. Een goed wachtwoord heb je als het (bijna) onmogenlijk is voor een computer om te kraken, dus niet de naam van je kat en een nummer erachter, maar wel bv een wilikeurig gegenereerd wachtwoord. Het nadeel van een wilikeurig gegenereerd wachtwoord, is dat het moeilijk te onthouden is, je kan wel een wachtwoordbeheerder gebruiken, maar deze hebben een ander nadeel: je stopt alle wachtwoorden bij elkaar, en versleuteld het met een hoofwachtwoord, dat je wel moet onthouden. Ook heb je bij online wachtwoordbeheerders het nadeel dat je jouw wachtwoorden op een server op het internet opslaat, een wachtwoordbeheerder als keepass, welke volledig offline werkt, heeft dat niet.

Een manier om een goed wachtwoord te maken is met behulp van diceware.

Diceware is a method for creating passphrases, passwords, and other cryptographic variables using ordinary dice as a hardware random number generator. For each word in the passphrase, five rolls of the dice are required. The numbers from 1 to 6 that come up in the rolls are assembled as a five-digit number, e.g. 43146. That number is then used to look up a word in a word list. In the English list 43146 corresponds to munch. By generating several words in sequence, a lengthy passphrase can be constructed. – Wikipedia (https://en.wikipedia.org/wiki/Diceware)

Met diceware maak je dus een wachtwoord aan de hand van een reeks woorden, die je wilikeurig selecteerd uit een lijst. Dit wachtwoord is zowel lang, als relatief eenvoudig te onthouden. In deze video van Computerphile word het duidelijk uitgelegd..

Hardware sleutels

Hardware sleutels zoals een Yubikey of dergelijke, zijn USB-toestellen die je in jouw computer stopt en nodig zijn om aan te melden. De sleutel word op de usb-sleutel gemaakt en opgeslagen. Het nadeel hiervan is dat ze vaak duur zijn, en dat je er best 2 of meer hebt (zodat je zeker 1 als backup hebt.)

Biometrics

Op onze telefoons (en tegenwoordig ook onze computers) kunnen we al jaren inloggen met onze vingers of zelfs ons gezicht. Vaak word dit als enige authenticatie gebruikt, wat nadelig is aangezien dit tokens zijn die niet kunnen ingetrokken worden, ze zijn uiterst uniek, maar kunnen nog altijd worden vervalst.

In bepaalde situaties zijn er ook sensors die naast de vingerafdruk, ook zoeken naar tekens van leven. Deze worden vaak gebruikt in datacenters.